Установка OPNsense 20.x для гибридного обалка RackCorp

Резюме:

Настроить OPNsense достаточно просто, если у вас есть прямой доступ к «голому железу» (bare metal) или есть виртуализация рабочего стола, где можно определить внутренние сетевые адаптеры / сети, которые можно использовать для управления со стороны локальной сети.

Однако, поскольку мы настраиваемся в гибридном публичном/частном облаке, без настройки терминала управления (ВМ) в той же подсети, что и сеть LAN, мы не сможем управлять и настраивать OPNsense, поскольку заблокированный интерфейс WAN является единственным открытым для "внешнего мира". Кроме того, ограниченная конфигурация предоставляется через его шелл.

Мы хотим, чтобы некоторые управляющие порты (должным образом защищенные) были доступны для Интернета.

Для нашего гибридного облака мы поменяем местами публичный и частный интерфейсы в OPNsense.

Это противоположно ожидаемому процессу установки. Мы делаем это, потому что интерфейс LAN имеет предустановленное правило «разрешить все», которое позволяет нам входить в портал управления.

Это позволит нам легко настроить систему удаленно через веб-браузер, а затем мы снова изменим настройки на общедоступный IP-адрес на интерфейсе WAN и частный IP-адрес на интерфейсах LAN.

Общие шаги по запуску OPNsense 20 на RackCorp Hybrid заключаются в следующем:

Установить ISO

ПолучитеОрганизовать доступ к веб-интерфейсу (Web GUI)

Создать правило для фаервола на интерфейсе WAN для удаленного управления

Переназначить/поменять местами интерфейсы LAN/WAN

Повторно введите правильныйОбновить IP-адрес для интерфейсов LAN/WAN

IP-адрес WAN, включенный в это руководство, приведен только для примера. Пожалуйста, замените его на тот, который Вам предоставили сотрудники RackCorp

1. Установить ISO.

OPNsense назначает свои интерфейсы сетевым адаптерам (NIC) в том порядке, в котором они назначены на портале RackCorp, начиная с интерфейса LAN.

Итак, давайте «поменяем местами» интерфейсы, чтобы мы могли войти на веб-страницу управления:

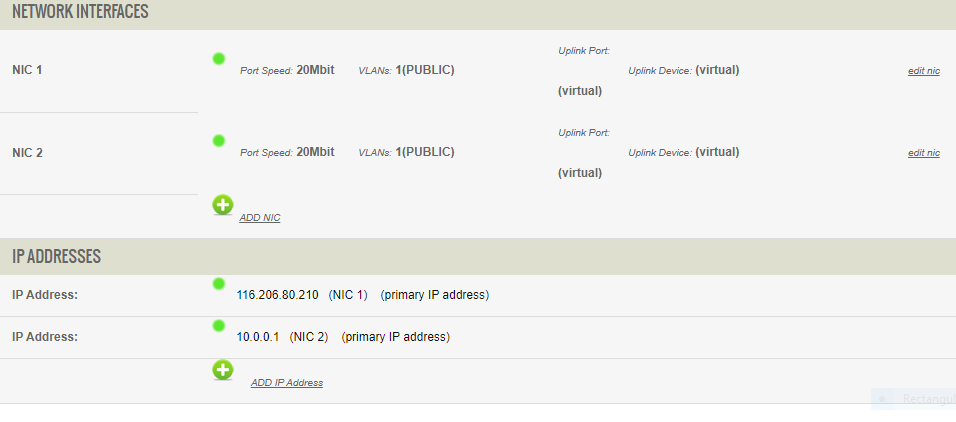

1. Начните со следующей конфигурации портала RackCorp и OPNsense на вашей виртуальной машине RackCorp:

| RackCorp vNIC ID | RackCorp vNIC Label | IP | VLAN | OPNsense Interface |

| NIC 1 | Public | 116.206.80.210 /27 | <your assigned VLAN> Public VLAN1 for Demo |

LAN (vtnet0) |

| NIC 2 | Private | 10.0.0.1 /24 | <your assigned VLAN> Public VLAN1 for Demo | WAN (vtnet1) |

Когда конфигурация верна, на портале Rackcorp загорится зеленый свет.

- Не забудьте добавить сети VLAN

- Для демонстрации мы оставили метки vNIC по умолчанию. Если метки vNIC сбивают с толку, вы можете определить их на основе интерфейса, например Частный или общедоступный в сочетании с концом MAC-адреса vNIC, например 33 или 34.

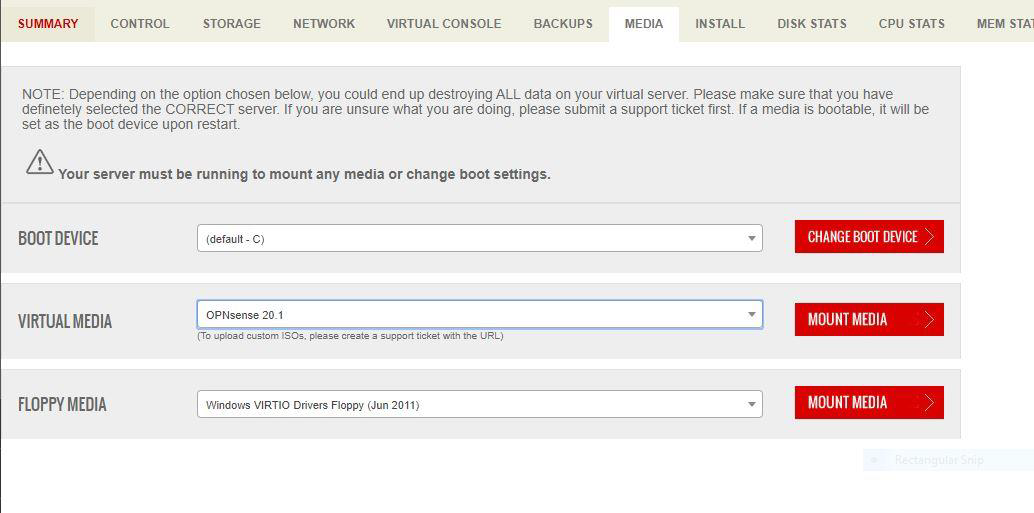

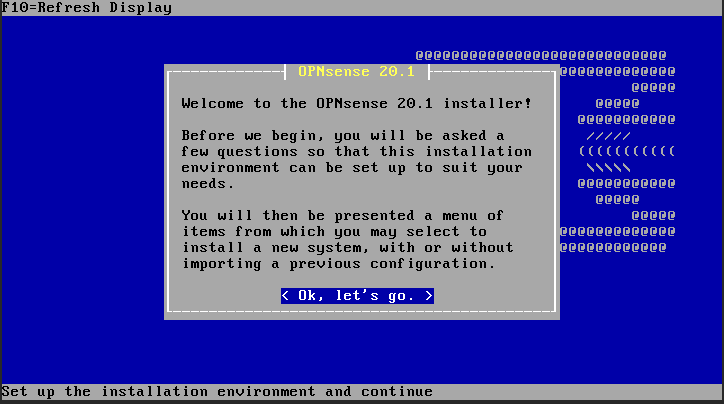

2. Следуйте инструкциям по загрузке и установке opnsense 20.x, используя файл образа ISO.

2.1 Смонтируйте ISO-образ установщика OPNsense на портале RackCorp, а затем загрузите виртуальную машину.

2.2 Живая среда загружается при необязательной установке.

Не запускайте назначение интерфейса во время загрузки, если вы собираетесь установить на HD.

2.3 Once booted, install the system to disk using the following

2.3 После загрузки установите систему на диск, используя следующие.следующие учетные данные:

Login: installer

password: opnsense

FollowСледуйте theинструкциям guidedпо instructionsустановке toна installжесткий toдиск. HDD.Значения Theпо defaultsумолчанию areподходят fineдля forустановки aна singleодин diskдиск. install.После Onceзавершения complete,следуйте followинструкциям, theчтобы promptперезагрузить to reboot theустановку opnsense installи andИЗВЛЕЧЬТЕ EJECTISO-образ theс ISOпортала from the RackCorp portal.RackCorp.

2.Организовать Getдоступ accessк toвеб-интерфейсу (Web GUI.GUI).

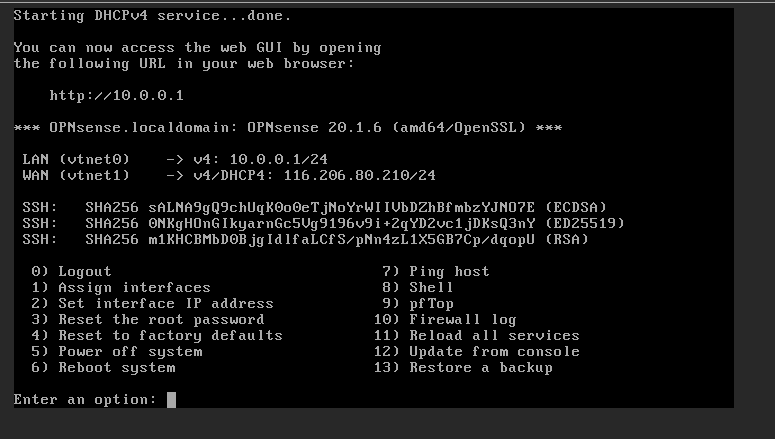

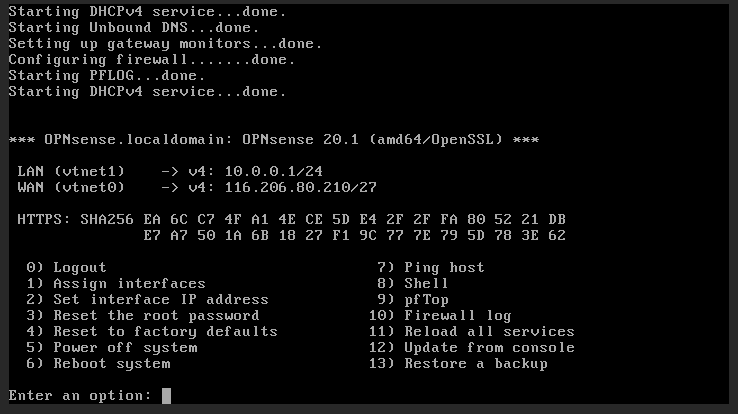

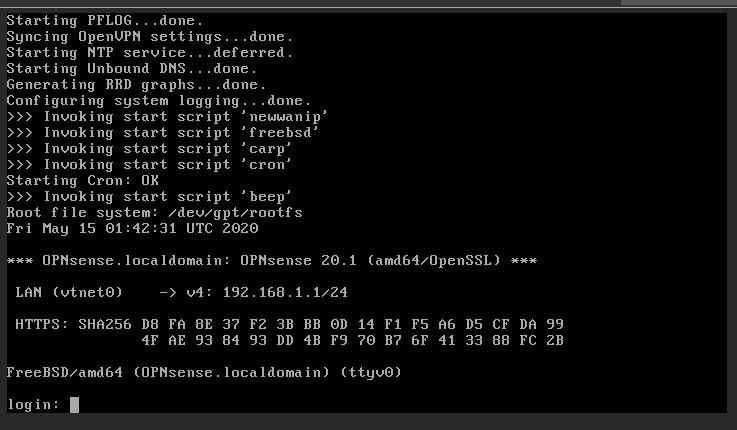

3. После установки, Opnsense hasзагрузится aв builtменю inконсоли, wizardкоторая inимеет theвстроенный consoleмастер menuустановки. thatОн aidsпомогает theпользователю userнастроить toсвою setupсетевую theirкарту LANLAN, NIC,сетевую WANкарту NIC,WAN, anyлюбую tertiaryтретичную NICсетевую suchкарту, as aнапример DMZ orили managementуправляющую NICсетевую asкарту, wellа asтакже IPv4/адресацию IPv4 / 6 addressing andи DHCP. Your Opnsense will have booted to this menu after install.

3.1 SETУСТАНОВИТЕ INTERFACE IPIP-ИНТЕРФЕЙС forдля WANSelectВыберите NONE, thisэто willочистит clearинтерфейс theи interfaceпозволит andнам let us re-assign.переназначить.

3.2 SETУСТАНОВИТЕ INTERFACE IPIP-ИНТЕРФЕЙС forдля LANSelectВыберите 116.206.80.210210/27/27 asсогласно per table.таблице.

SinceПоскольку thisв exampleэтом usesпримере aиспользуется 2727-битная bitподсеть, subnet,наш ourшлюз gateway is- .193193, andнаш ourмаксимальный maximumхост host is- .223.

ForДля DNS useиспользуйте RackCorp NS1 110.232.116.249 orили Google DNS 8.8.8.8

| Interface | LAN |

| DHCP | No |

| New LAN IP | 116.206.80.210 |

| Subnet | 27 |

| Gateway | 116.206.80.193 |

| Gateway as name server | No |

| IPv4 Name server | 8.8.88 |

| IPv6 LAN Interface via WAN Tracking: | No |

| IPv6 LAN Interface via DHCP: | No |

| IPv6 Address: | <enter> for none |

| LAN DHCP Server: | n |

| HTTP fallback for web GUI | n |

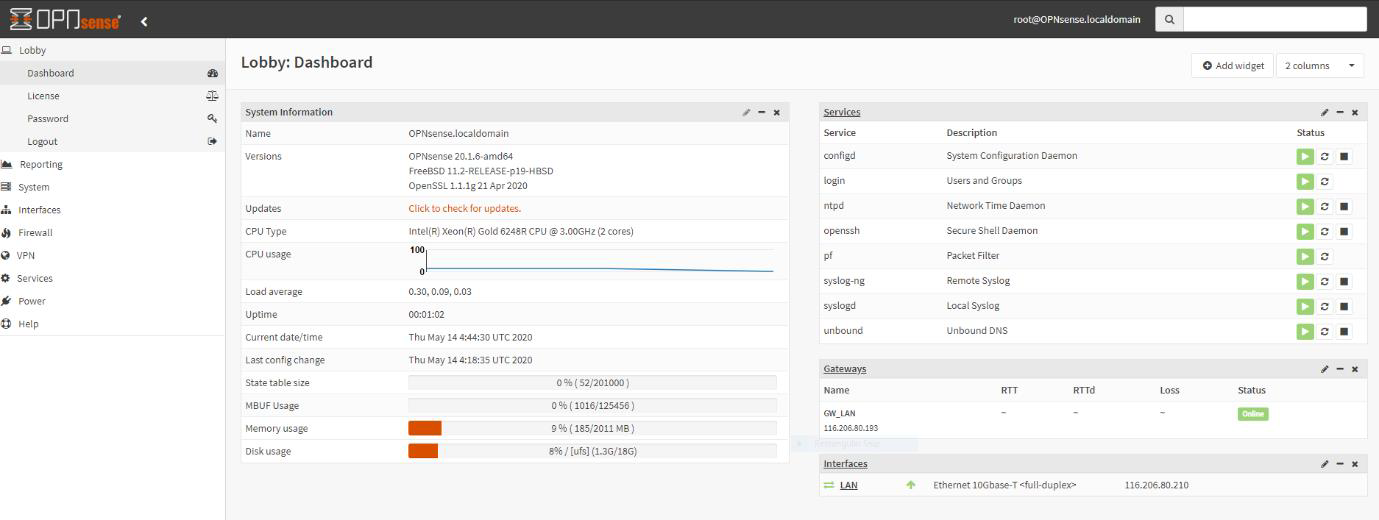

4. OnceПосле youввода have keyed in theIP-адреса LAN IPвы address,сможете youполучить shouldдоступ beчерез ableвеб-браузер. toВы accessувидите itвводный viaмастер webустановки, browser.но Thereне willзабудьте beпропустить anстраницу introductoryнастройки setupWAN. wizardТспользуя butучетные beданные, sureвойдите toна skipвеб-страницу theOPNsense. WANЩелкните setupлоготип page.вверху Loginслева, toчтобы OPNsenseпропустить webмастер page. Click logo top left to skip configuration wizard.настройки.

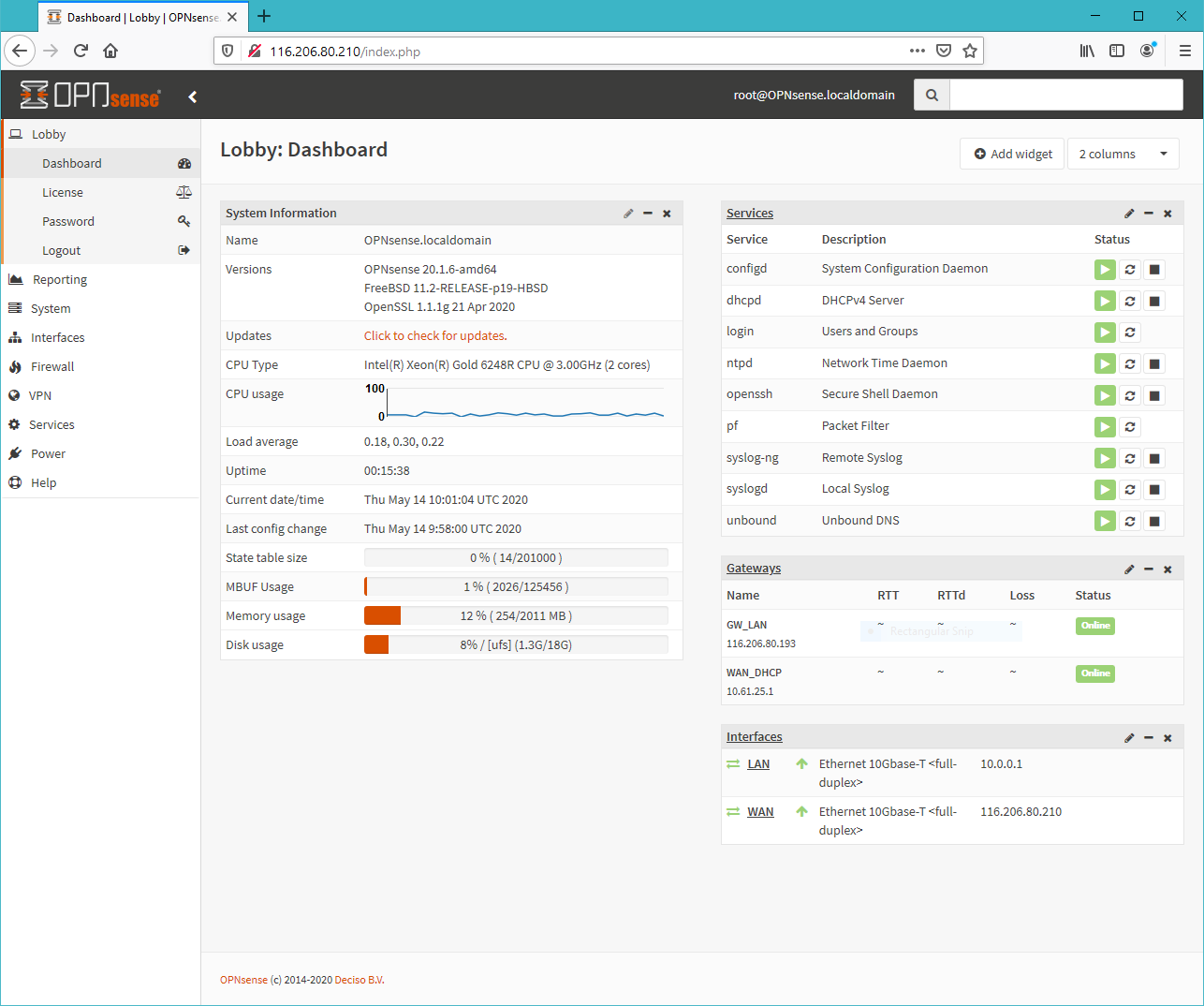

OnceПосле weтого, haveкак loggedмы intoвошли theна opnsenseстраницу managementуправления page,OPNsense, thisэто isподтверждение verificationтого, thatчто weмы canможем accessполучить theдоступ systemк системе.

3.Создать Makeправило firewallдля ruleфаервола onна интерфейсе WAN interfaceдля forудаленного remote management.управления.

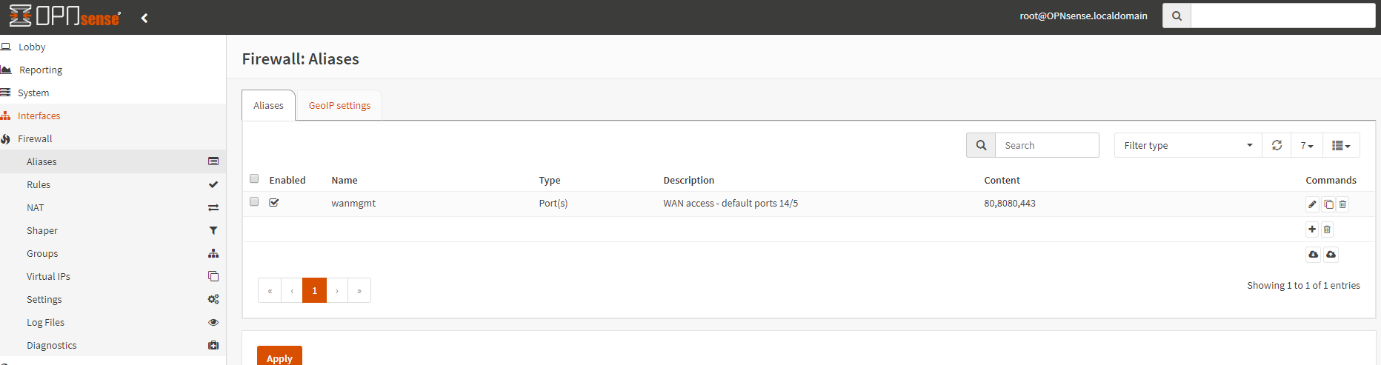

5. AddДобавьте anпсевдоним aliasдля toопределения defineпортов management ports.управления. Firewall-Брандмауэр (Firewall)-> AliasesПсевдонимы (Aliases). WeВ useэтом portsпримере мы используем порты 80, 443, 8080 in this example..

[Save]Сохранить]. [Apply]Применить]

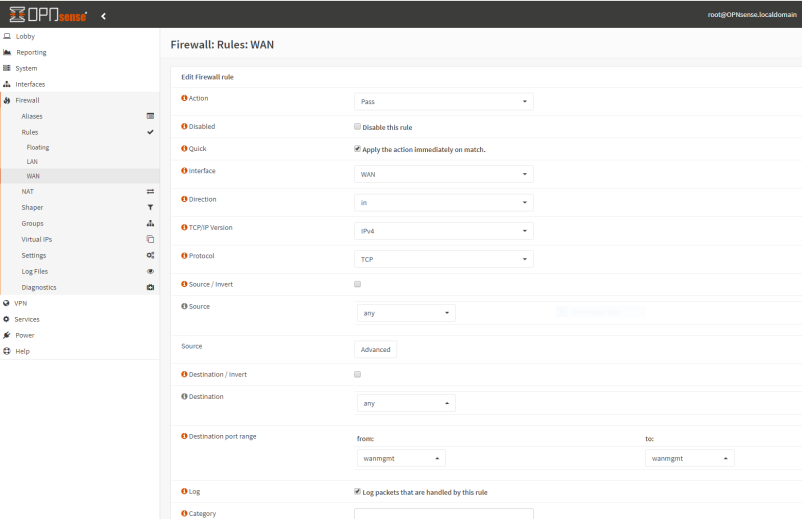

6. AddДобавьте правило переадресации порта WAN port forward rule toв Firewall -> Rules -> WAN.WAN.

| Protocol: | TCP |

| Source Port: | Any |

| Destination port range Start: | <Your alias name> Scroll UP in the list to find it. |

| Destination port range End: | <Your alias name> Scroll UP in the list to find it. |

| Log Packets: | Enabled |

[Save]. [Apply].

4.Переназначить/поменять Reassign/swapместами theинтерфейсы LAN/WAN interfaces.WAN.

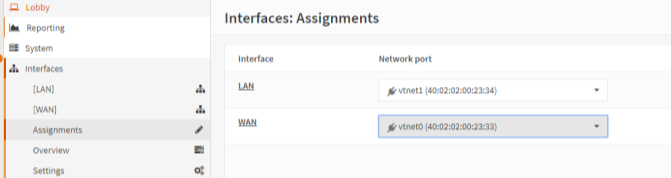

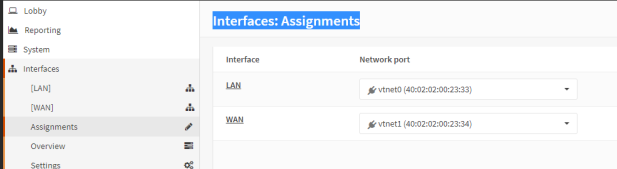

7. Interfaces-Интерфейсы (Interfaces)-> AssignmentsНазначения (Assignments). CompareСравните theнастройки settingsздесь hereс versusданными Rackcorpна portalпортале Rackcorp.

WhereНа areданный weмомент now:мы должны находится: LAN-интерфейс с публичным IP-адресом, установленным в OPNsense, и WAN-интерфейс без WAN-IP (a LAN Interface with public IP set in OPNsense and WAN interface with no WAN IP set.set).

SinceПоскольку ourнаш Port ForwardForward, thatкоторый willпозволит allowнам usполучить toдоступ accessк managementинтерфейсу interfaceуправления externallyизвне, isтеперь nowопределен, defined,мы weможем canпоменять swapместами theинтерфейсы. interfaces.Вам Youнеобходимо needпоменять toместами swapоба bothинтерфейса theна interfacesпортале inOPNsense opnsense portal..

7.1 InНа портале OPNense portal,(Интерфейсы (Interfaces-Interfaces)-> Назначения (Assignments)) Swapпоменяйте soместами thatнастройки

(LAN) -> VTNET1 RackCorp NIC 2

(WAN) -> VTNET0 RackCorp NIC 1

[SAVE]

5.Обновить RekeyIP-адрес inдля the correct IP address for theинтерфейсов LAN/WAN interfaces.WAN.

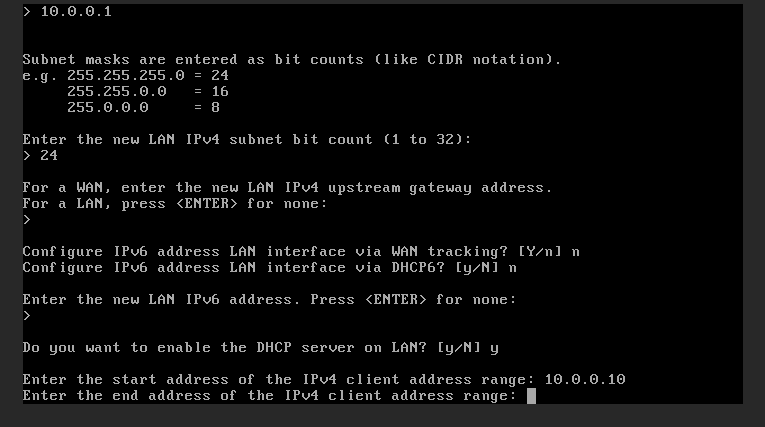

8. OnceПосле youтого, haveкак swapped,вы opnsenseпоменяли mightместами forgetпорты, theOPNense может забыть об IP-подсетях, и нам нужно повторно ввести их в консоли.

Повторно введите IP subnets/ andподсети, weиспользуя need to re-key them into the console.

Re-key in the IP/subnets using optionопцию 2. ClearУдалите themих, ifесли necessaryнеобходимо, withс помощью <ENTER NONE>.

| Interface | LAN |

| Configure via DHCP | No |

| New LAN IP | 10.0.0.1 |

| Subnet | 24 |

| Gateway | <enter> for none |

| IPv6 LAN Interface via WAN Tracking: | N |

| IPv6 LAN Interface via DHCP6: | N |

| IPv6 Address: | <enter for none |

| LAN DHCP Server: | Y |

| SDHCP End Address: | 10.0.0.20 |

| Revert to HTTP as web GUI protocol | N |

| Interface | WAN |

| Configure via DHCP | N |

| New WAN IP | 116.206.80.210 |

| Subnet | 27 |

| Gateway | 116.206.0.193 |

| Gateway as name server | no |

| IPv4 Name server | 8.8.8.8 |

| IPv6 WAN Interface via DHCP6: | N |

| IPv6 Address: | <enter> for none |

| Revert to HTTP as web GUI protocol | N |

9. OnceПосле bothизменения ключей LAN andи WAN haveвы beenсможете rekeyed,войти youв shouldпортал beуправления ableOPNsense toчерез logего inадрес toWAN, theа opnsenseиндикаторы management portal via its WAN address andсостояния RackCorp vNIC statusзагорятся lights turn green.зеленым.

10. FollowСледуйте ourдалее additionalдля tasksдальнейшей forнастройки furtherпо configurationмере as required.необходимости.

11. IfЕсли youу haveвас problemsвозникли withпроблемы thisс procedure,этой selectпроцедурой, выберите (4) Reset Factory Settings inв theменю consoleконсоли. menu.OPNsense Theперезагрузится, Opnsenseа willзатем resetвыключится. itself,Перезагрузите thenвиртуальную shutdown.машину Restart the VM fromиз RackCorp andи tryповторите again.попытку. 11)Перезагрузка Reloadвсех allсервисов servicesтоже canможет also helpпомочь.

ADDITIONALДОПОЛНИТЕЛЬНЫЕ TASKSНАСТРОЙКИ

OnceПосле yourтого, basicкак setupваша isбазовая running,установка itбудет canзапущена, beее furtherможно configuredбудет toдополнительно suitнастроить yourв requirements.соответствии с вашими требованиями.

ConsultОзнакомьтесь yourс securityполитикой policyбезопасности onвашей howкомпании toа handleименно, suchо том, как обращаться с управлением устройством (appliance management.management).

ThingsТакже toдля considerразмышления, canмногие be,из ofкоторых whichявляются manyлучшими areотраслевыми industry best practiceпрактиками.

ConsideringРассмотрениеaddingвопросаaоmanagementдобавленииnetworkсетиorуправления1илиorоднойmoreили нескольких сетей DMZnetworksкtoфаерволуtheдляfirewallдополнительнойfor added functionalityфункциональностиUseИспользуйте функцию VPNfunctionalityдляforвходаmanagementвloginсистемуinsteadуправленияofвместоHTTP/портов HTTP / Sports.UseИспользуйте функции VPNfunctionalityдляforудаленныхremoteсотрудников,workersчтобыtoиметьbeдоступableкtoкорпоративномуaccess enterprise content.контентуIfЕслиHTTP/порты HTTP / SportsтребуютсяareдляdesiredуправленияforчерезmanagementWANvia/WAN/Internet,Интернет,considerрассмотритеchangingвозможностьtheизмененияportномеровnumbersпортовandиor/whitelistingилиtheвнесенияopnsenseвIP/белый список OPNSense IP / URLtoдляparticularопределенныхauthorisedавторизованныхmanagementсистемsystems.управленияConfigureПриandнеобходимостиtestнастройте и протестируйте доступ по SSHaccessсifпомощьюnecessary,разрешенногоboundсписка,byинтерфейсаwhitelisting,управленияmanagementилиinterface or VPN tunnel.VPN-туннеляInstallУстановитеadditionalдополнительныеplugins,плагины,suchтакиеasкак Wireguard VPNorилиotherдругиеutilitiesутилиты,viaчерезtheстраницуpluginsплагинов,pageчтобыtoрасширитьenhanceфункциональностьthe functionality of the firewall.фаервола